2020年9月、NTTドコモが提供する電子決済サービス「ドコモ口座」を利用し、提携銀行の口座から不正出金が行われる被害が相次いで発生しました。

これを受ける形で、同月に金融庁では、190の銀行や信用金庫などを対象に改めてセキュリティに関する調査を実施しています。

調査の結果、スマートフォンなどでのキャッシュレス決済を手がける金融機関のうち約3割は、安全性が高いとされる複数の手段で本人確認する「多要素認証」を採用していなかったことが分かりました。金融庁は今年度内にも各金融機関に対し、多要素認証を義務付ける方針だということです。

この報道を耳にしたとき、最初に思ったのが、「多要素認証が必要なのは、なにもキャッシュレス決済に限った話ではない。」ということです。

インターネット上には、キャッシュレス決済の他にもさまざまなサービスがありますが、これらのサービスの中には、未だにID/パスワードのみの1要素の認証しかおこなっていないサービスが見受けられます。

重要かつ繊細なプライベート情報を取り扱っている個人向けのサービスや顧客情報や重要な機密情報を取り扱っている企業向けのサービスでは、キャッシュレス決済と同等に「多要素認証」を実装する必要があります。

多要素認証について知っておこう

そもそも、多要素認証とは何でしょうか?

基本からおさらいしてみましょう。

多要素認証とは、以下の3つある要素から2つ以上が揃っていないと認証が通らない仕組みのことを言います。

- 知的情報(本人だけが知っていること)

- 所持情報(本人だけが所有しているもの)

- 生体情報(本人自身の特性)

| 知的情報 | 所持情報 | 生体情報 |

|---|---|---|

| ID/パスワード PINコード 秘密の質問 など | 電子証明書認証 ワンタイムパスワード SMS認証 など | 指紋認証 顔認証 虹彩認証、網膜認証 など |

なんとなく、分かったような、分からないような感じでしょうか。

身近な例で説明しましょう。

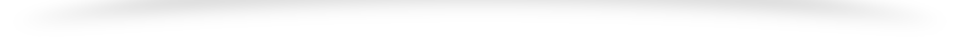

実は、すでに私たちはかなり前から多要素認証を普段の生活で利用しています。代表的な例が、銀行のATMです。ATMではキャッシュカードと暗証番号が必要です。キャッシュカードは本人だけが所有しているもの(所持情報)で、暗証番号は本人だけが知っていること(知的情報)です。

ATMでは、この2要素が揃わないとお金を引き出すことはできないようになっています。

例えば、悪意の第三者が他人のキャッシュカードを不正に入手して、口座からお金を引き出そうとしても暗証番号が分からないとATMからお金を引き出すことはできません。

このように、ATMでは所持情報であるキャッシュカードと知的情報である暗証番号の2要素で本人確認が行われているため、簡単に不正使用ができないようになっています。

なぜ、多要素認証が必要なのか?

多要素認証の導入が進められている理由は、セキュリティの強化です。

先ほどの銀行ATMはその典型で、これがもし「キャッシュカードだけ」とか、「口座番号+暗証番号だけ」でお金が引き出せる仕組みだったとするとどうでしょう。

これだと、キャッシュカードを不正に入手した何者かが簡単にお金を引き出すことができますし、何らかの方法で口座番号と暗証番号を知った何者かが不正にお金を送金できてしまいます。

キャッシュカードを持っているだけでも、暗証番号を知っているだけでも、いずれの場合もお金を引き出せないのが2要素認証のポイントです。

ところが、同じ銀行サービスであってもネットバンキングではキャッシュカードを使用することができません。かといって口座番号と暗証番号だけでログインできるようだとATMで「キャッシュカードだけ」「口座番号+暗証番号だけ」でお金が引き出せる状態と同じであるため、不正にお金を引き出されたり、不正に振り込まれたりする危険性が高まります。

このため、ネットバンキングやキャッシュレス決済では、ATMのキャッシュカードにあたる2要素目の認証が必要となるわけです。

先の金融庁の調査では、金融機関の約3割で、ID/パスワードの1要素の認証でお金を引き出したり、不正に送金したりできるようになっていたということですから、かなり怖い状況だったことが分かります。

電子証明書認証の仕組み

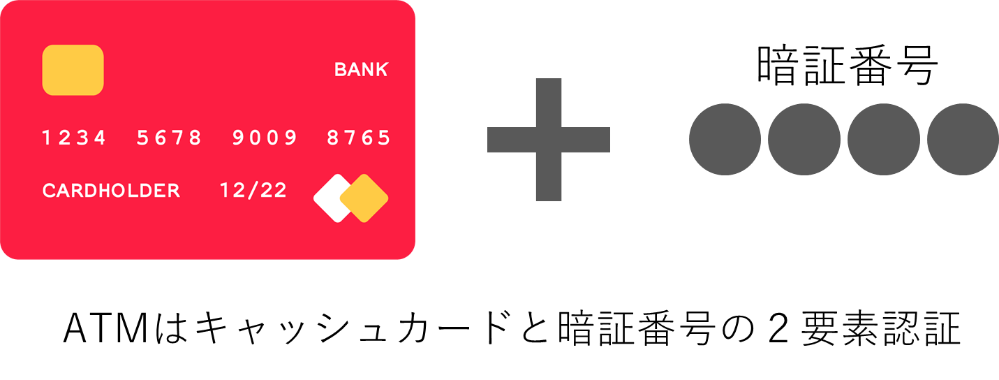

電子証明書は、ATMにおけるキャッシュカードと同様の働きをする電子的な証明書です。

電子証明書の中には、会社名やサービス名、IDや氏名、メールアドレスなどの情報を埋め込むことができます。また、電子証明書は非常に高度な暗号技術を使用して作成されているため、偽造することは困難です。

使い方は簡単です。

電子証明書を各自が使用しているスマートフォンやPCなどの端末にインストールしておけば、電子証明書が通行証のような働きをして、「電子証明書がインストールされた端末は接続を許可するが、電子証明書がインストールされていない端末からの接続は許可しない」といったデバイス認証が簡単に実装できます。

まさに、ATMにおけるキャッシュカードの役割と同じです。

従来のID/パスワード認証に電子証明書認証を加えるだけで、簡単に2要素認証(多要素認証)を実現することができます。

電子証明書認証のメリットとデメリット

多要素認証には、電子証明書の他にもSMS認証やワンタイムパスワード、生体認証などがありますが、電子証明書認証のメリットとは何でしょうか。

最後に電子証明書認証のメリットとデメリットについてまとめておきます。

電子証明書認証のメリット

電子証明書認証の第一のメリットは、サービス提供側のシステムの変更が最小で済むということにつきます。

電子証明書認証はインターネット上で使用されているSSL/TLSの暗号化通信のオプション機能のひとつになっています。

Webサーバーにアクセスするときに「http」ではなく「https」で始まるURLでアクセスすると、通信が暗号化されるため、安全にアクセスできるということは多くの方がご存じだと思います。これが、SSL/TLS暗号化通信です。

現在では、インターネット上の通信は、「常時SSL」を基本とするべきだという流れになっていて、ほとんどのWebサーバーとのアクセスがSSL/TLS通信になっています。

誤解を恐れず簡単に言うと、Webサーバー側の設定で、「端末側の電子証明書認証をオン」にするだけで、サービス提供側のシステムに大きな変更を加えることなく、サービス提供側のシステムに電子証明書認証を追加することができます。

第二のメリットは、サービスに接続できる端末を管理することができるという点です。

電子証明書認証では、電子証明書をインストールした端末だけがサービスに接続することができます。このため、他の多要素認証より厳格な認証が可能となります。

特に、企業で使用されるようなサービスでは、企業側で認めた端末だけに、接続端末を限定できるため、よりセキュアな環境を構築することができます。

電子証明書認証のデメリット

電子証明書認証のデメリットについても知っておきましょう。

電子証明書認証のデメリットは「コスト」です。

これまでは、「電子証明書認証がセキュアで、特に企業向けのシステムでは電子証明書認証が最適なことは分かっているけど、コストがね。」という理由が電子証明書認証の導入を妨げる大きな原因でした。

NRA-PKI電子証明書では、このコストの問題を解決しています。

NRA-PKIはクライアント証明書の発行・管理を行うために必要な機能をSaaSで提供しています。自社に認証局をたてる必要がないため、初期費用がかかりません。そのため、従来の導入コストを数十分の1まで圧縮することができます。

また、証明書1枚の価格も低価格となっているため、ランニングに係るコストも大幅に削減できます。

[詳しくはこちら]

https://www.nrapki.jp/client-certificate/features/